Formation Cybersécurité

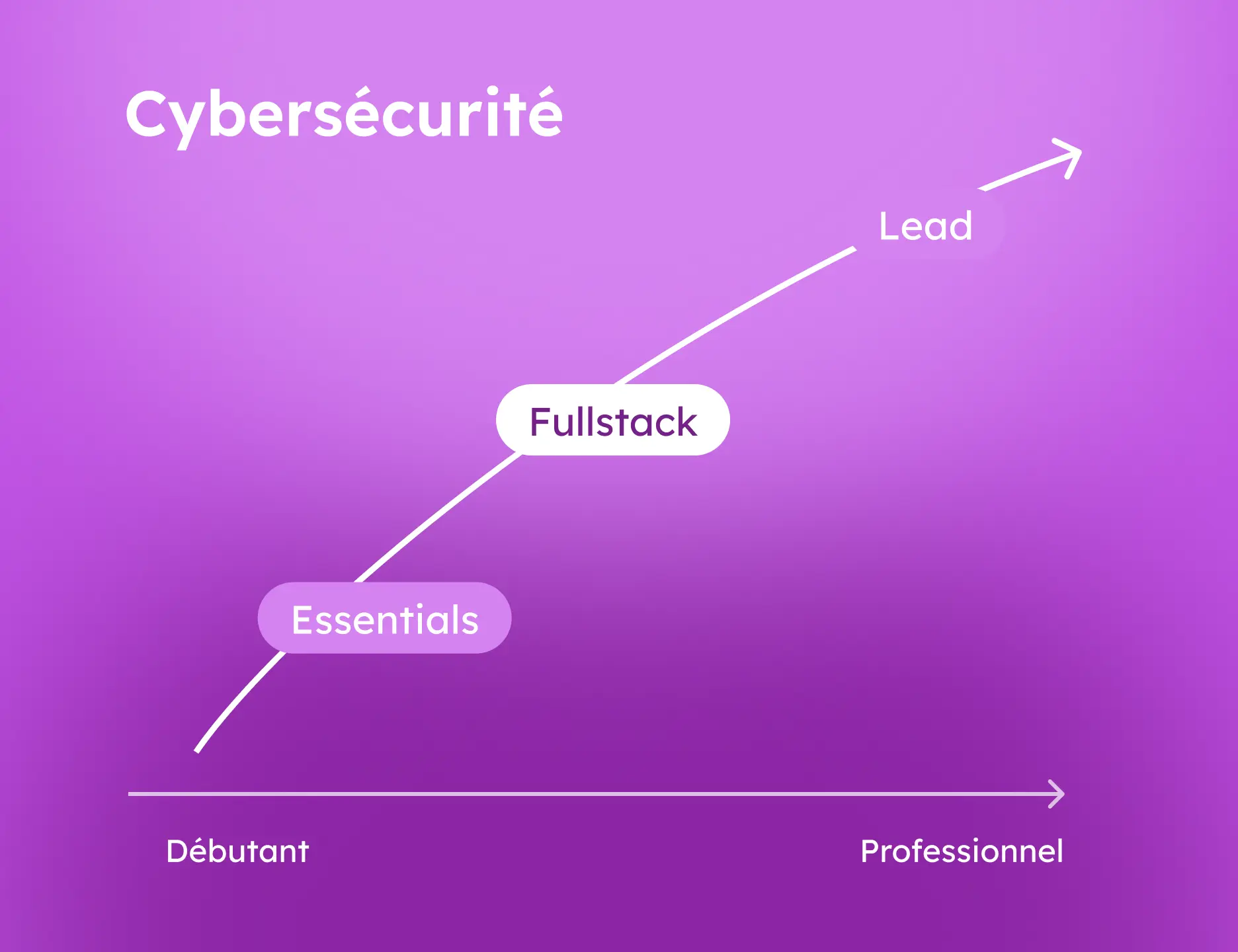

En 450h de formation, apprenez à sécuriser et auditer une infrastructure de A à Z, obtenez un diplôme de niveau Bac +4 et décrochez votre premier poste dans la Cybersécurité.

Devenez un professionnel de la cyber en 450h

La Cyberdéfense est l'enjeu du siècle pour les entreprises. Phishing, ransomware, injection de malwares : les menaces sont nombreuses et le besoin d'experts criant.

L’approche pédagogique de Jedha est unique car vous apprendrez la cybersécurité en démarrant par l’administration système. Cela vous permettra à l’issue de votre formation d’être capable de :

- Identifier et exploiter les vulnérabilités d'une organisation

- Appliquer les principes de sécurité et protéger une infrastructure

- Détecter une cyberattaque et y répondre

Le programme de notre formation Cybersécurité

Contenu de la card compilé au chargement

Contenu de la card compilé au chargement

Menaces Cyber

Dans ce premier module, vous découvrirez les principales menaces en cybersécurité ainsi que les différents types d’acteurs malveillants qui ciblent les organisations.

Vous apprendrez à analyser des rapports de cybersécurité, à identifier et classer les groupes APT et à cartographier leurs tactiques, techniques et procédures. Vous serez également initié aux méthodes de collecte de renseignements en source ouverte (OSINT).

Outils & Technologies

Compétences maîtrisées

- MITRE ATT&CK : un framework essentiel pour cartographier les techniques, tactiques et procédures des hackers.

- OSINT : pour collecter des renseignements en sources ouvertes afin de mieux comprendre les adversaires et leur mode opératoire.

- OpenCTI : initiation à l’une des plateformes de Threat Intelligence les plus populaires pour centraliser, structurer et analyser les informations.

Sécurité des applications

Vous rentrerez ensuite dans le concret en apprenant à sécuriser les applications utilisées par les entreprises.

Au programme : mise en place de campagnes de sensibilisation au phishing, protection des bases de données SQL, attaque et défense d’applications web, sécurisation des environnements Cloud.

Outils & Technologies

Compétences maîtrisées

- Phishing : mise en place de campagne de sensibilisation.

- SQL : exploitation des vulnérabilités de bases de données (PrivEsc via Store Procedures) et sécurisation des bases de données relationnelles.

- Web : exploitation des vulnérabilités des applications web via injections SQL & XSS ou des API (JWT). Sécurisation des applications web (TLS, SSL) et de leur processus de mise en production (CI/CD).

- Cloud : utilisation d’AWS et des principaux services & outils de sécurisation (IAM, VPC, NACLs, Cloud Watch).

Sécurité des réseaux

Prochaine étape de votre montée en compétences : la sécurisation des réseaux. Vous commencerez par apprendre à construire un réseau de A à Z, afin de bien comprendre son architecture, ses points faibles potentiels et comment les sécuriser efficacement.

À la fin de ce module, vous serez capable de représenter un réseau selon les modèles OSI & TCP/IP, créer et isoler des sous réseaux grâce aux VLANs, analyser des packets grâce à Wireshark et mettre en place des systèmes de détection et d’intrusion (IDP/IPS).

Outils & Technologies

Compétences maîtrisées

- OSI & TCP/IP : représentation des réseaux et maîtrise des protocoles les plus courants (DNS, SMTP, POP3, FTP etc.).

- Architecture d’un réseau : construire des réseaux de A à Z (adressage IP, routage) selon les bonnes pratiques d’architectures et d’automatisation, à l’aide d’Ansible.

- Sécurisation d’un réseau : exploitation des principales failles réseaux (ARP Spoofing, VLAN hopping, DHCP starvation), bonnes pratiques de sécurisation (VPN, Firewall) et surveillance de l’activité grâce aux outils de monitoring comme Zabbix et Wireshark.

Sécurité des systèmes

Une fois maîtrisée la sécurisation des applications et des réseaux, vous serez en capacité d’apprendre à sécuriser des systèmes. Vous débuterez par les systèmes Linux où vous apprendrez à gérer les utilisateurs, groupes, processus et systèmes de fichiers, jusqu’à comprendre et exploiter le fonctionnement du kernel. Ensuite, vous découvrirez des usages avancés de Linux, en conteneurs (Docker) et en réseaux (LDAP).

La seconde partie du module sera consacrée à Windows, avec une approche similaire. Vous irez jusqu’à l’exploitation et la sécurisation de Windows Active Directory, qui est aujourd’hui très utilisé en entreprise.

Outils & Technologies

Compétences maîtrisées

- Linux Security : exploitation des failles de configuration des systèmes Linux, des failles kernel et des failles conteneurs.

- LDAP : gestion avancée des utilisateurs sur plusieurs systèmes Linux et exploitation des failles liées.

- Windows Security : maîtrise des fonctionnalités d’administration système Windows et exploitation des principales failles.

- Windows Active Directory : utilisation d’Active Directory et exploitation des principales vulnérabilités (NTLM Relay, Kerberoasting).

Purple Team

Alors que votre formation touche à sa fin, vous maîtrisez désormais la sécurisation des systèmes, des réseaux et des applications. Ce dernier module théorique a pour objectif de consolider vos acquis et de vous transmettre les bonnes pratiques essentielles en cybersécurité.

Vous commencerez par découvrir le fonctionnement d’un Security Operations Center (SOC) et le rôle stratégique de la Blue Team. Vous aborderez ensuite les principes de GRC au sein d’une organisation. Enfin, vous explorerez l’univers de la Red Team, où vous approfondirez vos compétences en pentest.

Outils & Technologies

Compétences maîtrisées

- Incident Response : détection des attaques depuis un SIEM, conduite d’analyses statiques et dynamiques de malware, réponse aux incidents.

- Forensics : analyse des artefacts disques, mémoire ou réseau pour détecter des preuves de compromission.

- Gouvernance, gestion des risques et conformité (GRC) : évaluation des risques à l’échelle de l’organisation selon le framework NIST.

- Pentesting : réalisation de pentests et de rapports actionnables par les différentes équipes techniques.

Carrière & Projet final

Pour faciliter votre insertion professionnelle, un expert confirmé en cybersécurité vous livrera sa vision du marché et vous prodiguera des conseils concrets lors d’une séance de coaching carrière dédiée à la recherche de votre premier poste.

Puis vous mettrez en action l’ensemble de vos nouvelles compétences lors d’un projet final complet. Vous concevrez une infrastructure de A à Z, puis vous alternerez entre les rôles de SysAdmin, de Red Team et de Blue Team, en la défendant et en l’attaquant selon différents scénarios réalistes.

Outils & Technologies

Compétences maîtrisées

- Amélioration de votre CV : pour qu’il soit impactant et conforme aux standards des professionnels de la sécurité informatique.

- Présence en ligne : perfectionnement de votre profil LinkedIn et initiation au "branding personnel" pour renforcer votre notoriété sur les plateformes professionnelles.

- Préparation pour les entretiens : méthodes et conseils pour vous distinguer et mettre en avant vos compétences spécialisées.

- Application directe de vos nouvelles compétences en cybersécurité : reconnaissance, attaque, évasion, défense et reporting.

Obtenez une certification Bac+4 en 3 mois

À l'issue de votre formation en cybersécurité, vous serez en mesure d'obtenir 2 types de certifications en Cyber pour faire valoir vos compétences sur le marché du travail :

Téléchargez le programme de nos formations

- Excellence académique et technique

- Apprentissage par la pratique

- Formations adaptées à vos besoins

Rechargez la page et ressayez d'envoyer le formulaire.

Nos prochaines sessions de formation

Suivez votre formation à distance ou dans l'un de nos 17 campus à Paris, Lyon, Lille, Marseille, Bordeaux, Toulouse, Nantes et dans bien d'autres villes de France et d'Europe.

Temps plein

Temps plein

Temps plein

Temps partiel

Temps partiel

Choisissez l’excellence pour vous former en Cybersécurité

Développeur Systèmes Embarqués @ SWING-WS

A suivi la formation Cybersécurité Fullstack

Parfaitement accompagné du début à la fin

Je viens du milieu de l'IT (je suis développeur à la base) et je souhaitais me reconvertir vers la cybersécurité. J'ai comparé plusieurs écoles avant d'arrêter mon choix sur Jedha : le contenu de leur formation me paraissait plus complet et professionnel que les autres. Du fait de mon expérience passée, j'ai trouvé les premiers modules un peu longs mais revoir les bases m’a bien servi et surtout cela a permis de mettre tout le monde au même niveau. J'ai personnellement beaucoup appris en méthodologie et la formation a confirmé mon choix de reconversion. Un grand merci à l'équipe de Jedha et particulièrement aux intervenants qui nous ont parfaitement accompagné tout au long de la formation.

Voir plusReconversion réussie de Responsable Qualité à RSSI @ House of Aby

A suivi la formation Cybersécurité Fullstack

Le programme est très complet et couvre tous les aspects essentiels de la cybersécurité

J'ai choisi Jedha pour me reconvertir dans la cybersécurité et j'en suis très satisfait ! La formation est certes intense mais l'étendue des sujets abordés, ainsi que la qualité des cours, des professeurs et des TA en valent largement la peine. Le programme est très complet et couvre tous les aspects essentiels de la cybersécurité : pentesting, monitoring, cryptographie, systèmes et réseaux. Chaque module est conçu pour être à la fois théorique et pratique, ce qui permet d'acquérir des compétences directement applicables sur le terrain. L'ambiance est conviviale, ce qui favorise une dynamique de groupe stimulante et propice à l'apprentissage !

Voir plusReconversion réussie de Chef de Projet Digital à Ingénieur en Cybersécurité @ Orange Cyberdefense

A suivi les formations Cybersécurité Fullstack & Lead

Les projets pratiques m’ont rendu rapidement opérationnel

Mon parcours en cybersécurité chez Jedha a été incroyablement enrichissant. J’y ai acquis des compétences essentielles tout en apprenant à relever les défis avec confiance. Les formateurs sont passionnés et les projets pratiques m’ont rendu rapidement opérationnel. Mais ce qui a vraiment fait la différence, c’est la camaraderie au sein de ma session. Le soutien de mes camarades a été déterminant dans ma progression. Une expérience unique qui a marqué mon parcours.

Voir plusFormez-vous à la Sécurité Informatique à votre rythme

Concrétisez facilement votre projet de reconversion en cybersécurité. Formation en ligne, ou en présentiel : nous avons forcément une formation de pentester qui correspond à votre projet de reconversion !

Temps complet (3 mois)

insert-icon_pre-required_s24

Modalités

- 450h d'apprentissage en classe

- Lundi à vendredi, 9h30 - 18h

- À temps complet sur 3 mois

insert-icon_location_s24

Localisation

En ligne ou sur l'un de nos 17 campus

insert-icon_smiley_s24

Avantages

- Formation accélérée

- Esprit de promo

- Discipline de travail

Temps partiel (7 mois)

insert-icon_pre-required_s24

Modalités

- 450h d'apprentissage hybride (travail en autonomie, cours, coaching)

- À votre rythme (2h par jour)

- À temps partiel sur 7 mois

insert-icon_location_s24

Localisation

En ligne

insert-icon_smiley_s24

Avantages

- Adapté à vos contraintes pros et persos

- Apprentissage en autonomie

- Accessible partout dans le monde

Les débouchés de notre formation en Cybersécurité

Confrontées à de nombreuses cyberattaques, les entreprises continuent à recruter des profils en cyberdéfense.

À l'issue de votre formation en sécurité informatique, vous pourrez postuler à de très nombreux métiers de la cybersécurité, pour un CDI ou un stage : RSSI Junior, Pentester Junior ou Analyste en Cybersécurité.

RSSI Junior

Ingénieur Cybersécurité

Administrateur système et réseau

Analyste SOC Niveau 1

Vos questions sur les débouchés de la formation

Pourquoi se reconvertir dans la cybersécurité en 2025 ?

Se reconvertir dans la cybersécurité en 2025 peut être un choix judicieux pour plusieurs raisons :

Le secteur est en pleine croissance : en 2023, 25 % des postes en cybersécurité n’étaient pas pourvus, soit près de 15 000 emplois vacants.

Les métiers de la cybersécurité paient bien, voire très bien : ce sont les professionnels de la cybersécurité eux-mêmes qui le disent ! 88 % d’entre eux considèrent être bien payés.

Les missions sont variées : la cybersécurité est un domaine extrêmement vaste, et qui évolue en permanence. Chaque nouvelle technologie apporte son lot de nouvelles menaces et de nouvelles missions !

Les progressions de carrière sont rapides : grâce à la pénurie de profils, il est possible de progresser rapidement dans sa carrière, que ce soit en termes de missions, de management et de salaire !

Comment se reconvertir dans la cybersécurité en 2025 ?

Se reconvertir dans la cybersécurité en 2025 est une excellente décision compte tenu de la forte croissance du secteur ! Voici quelques conseils pour réussir cette transition :

- Vérifier que le domaine vous plaît : Pour cela, familiarisez-vous avec les fondamentaux de l'informatique et des réseaux. Des ressources en ligne gratuites ou des cours introductifs peuvent être un bon point de départ.

- Se renseigner sur la réalité du métier : Avant de vous lancer, discutez avec des professionnels de la sécurité : Pentester, Analyste SOC, RSSI, Admin Réseaux. Vous pourrez ainsi vérifier que c’est le type de métiers que vous recherchez !

- Suivre une formation spécialisée : Vous aurez besoin de suivre une formation certifiante pour vous reconvertir. Nous vous recommandons des programmes accélérés et dédiés à la cybersécurité, comme ceux proposés par Jedha. Vous obtiendrez les compétences pratiques et théoriques essentielles.

- Passer des certifications : En cybersécurité, les recruteurs sont plus intéressés par vos certifications en cybersécurité que par vos diplômes. Après votre Bootcamp en Cyber, nous vous recommandons de préparer des certifications reconnues, telles que CompTIA Security+, CEH (Certified Ethical Hacker) ou CISSP.

- Remplir son CV avec des expériences en cyber : Participez à des projets, faites des stages ou des missions bénévoles pour mettre en pratique vos connaissances. Les plateformes de bug bounty sont aussi une excellente manière de développer et faire valoir vos compétences.

- Réseauter : Rejoignez des communautés de professionnels de la cyber, assistez à des conférences et connectez-vous avec des experts du secteur. Le réseautage vous aidera beaucoup pour décrocher votre premier emploi !

Quels métiers de la cybersécurité recrutent le plus en 2025 ?

Les opportunités en cybersécurité sont encore très nombreuses, avec une forte demande sur certains métiers en particulier. Voici ceux qui recrutent le plus :

- Ingénieur en cybersécurité (30 % des annonces en France) : c’est le métier le plus recherché. L’ingénieur en cybersécurité protège les systèmes d’information d'une entreprise contre les attaques. Il met en place des solutions techniques (firewalls, antivirus, systèmes de détection d'intrusion) et assure leur maintenance. Il a à la fois un rôle de prévention et de protection en cas d’attaque.

- Consultant en cybersécurité (12 % des annonces): le consultant travaille le plus souvent pour un cabinet de conseil en cybersécurité et accompagne les clients de son cabinet dans l’évaluation de leurs risques cyber et la définition d’une stratégie. Il intervient en mission pour auditer les systèmes existants, conseiller sur les bonnes pratiques et piloter des projets de sécurisation.

- Architecte en cybersécurité (10 % des annonces) : l’architecte conçoit l’ensemble de l'infrastructure de sécurité d'une entreprise. Il définit comment les systèmes doivent être organisés pour résister aux cyberattaques, en intégrant des mécanismes de protection dès la conception des réseaux et applications.

- Analyste SOC / CERT (8 % des annonces) : l’analyste surveille les systèmes pour détecter toute activité suspecte. Il analyse les incidents de sécurité, identifie les failles et propose des mesures correctives. C’est un poste clé dans les centres opérationnels de sécurité (SOC).

Quels entreprises et secteurs recrutent dans la cybersécurité ?

Les cybermenaces sont telles qu’en 2025, la cybersécurité est devenue un enjeu majeur pour toutes les entreprises, quelle que soit leur taille ou leur secteur d’activité. Résultat : les opportunités sont partout !

Voici les types d’entreprises qui recrutent le plus de profils en cybersécurité :

- Entreprises spécialisées en cybersécurité : les cabinets de conseil (Wavestone, Capgemini, Accenture) et les sociétés spécialisées (Orange Cyberdéfense, Thales, Sopra Steria) sont les premiers employeurs de spécialistes de la cybersécurité. Ce sont d’excellents environnements pour débuter après une reconversion : vous serez entouré de nombreux pairs, bénéficierez de formations internes et développerez rapidement vos compétences.

- Grands groupes et industries sensibles : les grands groupes sont particulièrement exposés aux cyberattaques et conscients des menaces qui pèsent sur eux. Ils investissent donc massivement dans la cybersécurité pour protéger leurs données, leurs infrastructures et leur image de marque.

- Startups et scale-ups : même si leurs moyens sont plus limités, les startups investissent aussi dans la sécurisation de leurs infrastructures, en particulier dans les secteurs sensibles comme la fintech ou la healthtech, où la protection des données est critique.

- Secteur public et institutions : l’État, les armées, les hôpitaux et les collectivités territoriales recrutent également pour sécuriser les infrastructures stratégiques. Toutefois, les salaires y sont souvent moins compétitifs que dans le privé, ce qui rend ces structures parfois sous-protégées face aux cybermenaces.

Les secteurs les plus exposés aux cybermenaces sont aussi ceux qui recrutent le plus de professionnels en cybersécurité :

- Banque et assurance

- Technologies et télécommunications

- Santé et hôpitaux

- Énergie et industries

- Transport et logistique

- Défense et administrations publiques

Quelles compétences sont nécessaires pour travailler dans la cybersécurité ?

Pour travailler dans la cybersécurité, il est essentiel de posséder à la fois des compétences techniques solides et un état d’esprit recherché par les recruteurs !

Compétences techniques :

- Maîtrise des réseaux et des systèmes d’exploitation : comprendre les protocoles de communication, configurer des pare-feux, gérer des serveurs et des environnements virtualisés.

- Cryptographie : savoir chiffrer des données et utiliser la signature numérique pour garantir leur intégrité et leur confidentialité.

- Gestion des vulnérabilités : détecter des failles grâce aux outils de scan, aux logiciels de hacking éthiques et aux tests d'intrusion (pentests).

- Programmation et scripting : avoir de bonnes bases en Python, Bash et JavaScript, trois langages incontournables pour automatiser et sécuriser des systèmes.

Compétences humaines :

- Curiosité insatiable : véritable enquêteur du web, tu dois explorer la documentation, tester de nouvelles techniques et comprendre ce qui se cache derrière chaque faille.

- Pensée critique : anticiper les menaces, analyser chaque situation et proposer des solutions concrètes et efficaces.

- Esprit collaboratif : la cybersécurité est un travail d’équipe où le partage d’informations et la solidarité sont essentiels.

- Rigueur : dans ce domaine, une simple erreur peut avoir de lourdes conséquences ; l’attention au détail est donc primordiale.

- Passion pour l’apprentissage : les cybermenaces évoluent vite, il faut constamment mettre à jour ses connaissances, ses méthodes et ses outils.

Quel est le salaire d'un junior en cybersécurité ? Et d'un senior ?

Les salaires des métiers de la cybersécurité sont globalement très élevés, mais ils varient néanmoins beaucoup en fonction du niveau d'expérience et de la technicité du poste occupé.

Voici une vue d'ensemble des salaires dans ce domaine :

- Salaire d’un junior/débutant : c’est le salaire auquel vous pourrez prétendre après une reconversion dans la cybersécurité. Un professionnel junior en cybersécurité peut gagner environ 3 750 euros brut par mois, soit environ 45 000 euros par an.

- Salaire d’un senior : un expert en cybersécurité senior peut prétendre à un salaire de 5 500 euros brut par mois, soit environ 66 000 euros par an. Avec l'expérience, un salaire pouvant atteindre jusqu'à 100 000 euros brut par an est possible, notamment dans de grandes entreprises internationales, ou si vous disposez de compétences extrêmement pointues.

Beaucoup de professionnels de la cybersécurité choisissent de proposer leurs services en freelance afin d’augmenter leur rémunération. Le Tarif Journalier Moyen (TJM) d'un freelance en cybersécurité est de 697 € en 2025.

Est-il difficile de se reconvertir dans la cybersécurité ?

La réponse à cette question dépend avant tout de vous : votre motivation, vos expériences précédentes, votre appétence pour l’informatique !

La cybersécurité est un domaine qui se prête particulièrement bien à une reconversion. En effet, les profils de spécialistes de la cybersécurité manquent, et par conséquent, les recruteurs sont plus enclins à recruter des autodidactes ou des personnes qui se sont reconverties dans le cadre d’un Bootcamp en cybersécurité.

Mais comme tout projet de reconversion, ce n’est pas un long fleuve tranquille : il vous faudra investir beaucoup de votre personne pour mener à bien ce projet.

Enfin, la cybersécurité est un domaine extrêmement vaste et assez technique : pour s’y reconvertir, il faut donc avoir un petit côté « geek » et aimer mettre les mains dans le cambouis (de votre ordinateur !).

Peut-on se reconvertir dans la Cybersécurité sans diplôme ?

Il est tout à fait possible de travailler dans la Cybersécurité sans avoir le bac ou sans diplôme d'ingénieur. Pour réussir votre reconversion, vous pouvez opter pour notre formation en cybersécurité de 420h, que vous pouvez suivre en présentiel, en distanciel ou en hybride.

Est-il possible de se reconvertir dans la cybersécurité à 40 ans ?

Il est tout à fait possible de se reconvertir dans la cybersécurité à 40 ans. C’est même l’âge idéal pour débuter une « deuxième carrière » !

Les métiers de la cybersécurité sont très adaptés à une reconversion professionnelle. En effet, les personnes formées à la cybersécurité sont trop peu nombreuses par rapport à la demande, ce qui rend les recruteurs plus ouverts aux profils atypiques, notamment des professionnels en reconversion.

Voici quelques conseils pour réussir cette transition :

- Se renseigner : Le choix de vous reconvertir aura un impact important sur votre vie professionnelle et personnelle. Ne le faites pas à la légère et renseignez-vous bien avant de vous lancer !

- Miser sur votre motivation : C’est elle qui vous portera dans les moments difficiles et vous permettra de vous dépasser et de réussir votre reconversion.

- Choisir la bonne formation : Beaucoup de personnes sont attirées par les masters, mais ce ne sont pas les formations les plus adaptées à une reconversion à cause de leur coût et de leur durée. Optez plutôt pour des formations intensives comme les bootcamps, qui offrent une approche pratique et permettent une intégration rapide sur le marché du travail.

L'Ethical Hacking et la Cyberdéfense enseignés par des professionnels

Analyst SOC, Senior Pentester, Ingénieur en Cybersécurité, Ethical Hacker : les maîtres Jedha, ce sont eux ! Nos intervenants et les auteurs de nos formations sont des spécialistes aguerris en Cybersécurité. Ils ont tous une double casquette de professionnel et d'enseignant qui leur permet d'avoir un véritable savoir-faire en cybersécurité. Nos formations sont conçues de manière à vous transmettre cette expertise.

Gabriel Viller

Ethical Hacker & Enseignant

Mounir Nasr Allah

CTO

Anthony Coquer

Directeur général

Vos questions sur la formation

Quels sont les pré-requis pour rejoindre cette formation ?

Pour suivre notre formation Cybersécurité Fullstack, vous devez avoir les pré-requis suivants :

- Avoir des bases de programmation en Shell & Python. Si ce n’est pas le cas, vous pouvez suivre notre formation Cybersécurité pour débutant pour vous mettre à niveau.

- Être à l'aise pour lire et comprendre des contenus en anglais (niveau B1/B2). Nos cours sont dispensés en français mais les ressources pédagogiques (cours écrits, exercices, projets) sont en anglais.

Je n’ai aucune expérience en cybersécurité, puis-je m’inscrire ?

Oui, tout à fait ! Vous pouvez rejoindre notre formation Fullstack en cybersécurité même sans expérience dans le domaine. C’est justement l’un des points forts de Jedha : nos formations sont accessibles aux débutants motivés, avec quelques bases seulement et sans prérequis techniques poussés.

Pour obtenir les bases, vous devrez suivre notre formation Cybersécurité Essentials (75h, en 2 semaines à temps plein ou 6 semaines à temps partiel). Vous y apprendrez les fondamentaux : réseaux, systèmes, bases de la sécurité informatique. À l’issue de cette phase, vous pourrez suivre notre formation Cybersécurité Fullstack, pour apprendre les métiers de la Cyber comme Administrateur Réseaux & Systèmes, Ingénieur en Cybersécurité ou Analyste SOC.

Où se former en Cybersécurité ?

Il n'est pas nécessaire de suivre une formation universitaire pour devenir pentester ou travailler dans la Cybersécurité. Bien au contraire, les formations universitaires sont souvent longues et coûteuses.

Il existe désormais de nombreuses écoles ou centres de formation spécialisés dans la Cybersécurité, comme Jedha, qui proposent des formations accélérées, que l'on peut suivre à temps plein ou à temps partiel. C'est le cas de notre formation Cybersécurité Fullstack de 420h, qui permet d'apprendre un métier de la cybersécurité en quelques mois.

Où se former gratuitement en cybersécurité ?

Il existe de nombreuses ressources gratuites pour se former en cybersécurité. Elles sont idéales pour découvrir le domaine ou approfondir des compétences spécifiques comme le pentest ou l’OSINT. Cependant, pour une reconversion, une formation payante avec accompagnement et certification est recommandée.

Voici les formations gratuites en cybersécurité que nous vous recommandons :

1. MOOC et plateformes en ligne :

- Coursera et edX proposent des cours gratuits dans le domaine.

- JULIE by Jedha offre une cinquantaine d’heures de cours gratuits en cybersécurité et dans d'autres domaines tech.

2. Sites spécialisés dans la cybersécurité :

- Cybrary propose une vaste bibliothèque de cours gratuits couvrant divers aspects de la cybersécurité.

- Khan Academy offre des ressources pour comprendre les fondamentaux de la sécurité informatique.

3. YouTube : Des chaînes comme Professor Messer ou The Cyber Mentor proposent des tutoriels détaillés.

4. Communautés et forums : Reddit (r/cybersecurity) et Stack Exchange sont d’excellents endroits pour poser des questions et échanger avec des professionnels de la cyber !

Quelle est la meilleure formation à distance en cybersécurité ?

La meilleure formation à distance en cybersécurité est celle proposée par Jedha, élue "Best Cybersecurity Bootcamp" par Course Report en 2025 pour la 4ème année consécutive.

Voici 5 raisons pour lesquelles cette formation en cybersécurité se distingue :

- Accompagnement : Contrairement à d’autres écoles ou plateformes en ligne, chez Jedha, vous bénéficierez d’un véritable accompagnement lors de votre formation en ligne, comme si vous étiez en présentiel.

- Flexibilité : Jedha permet de suivre ses formations en cybersécurité à temps complet ou à temps partiel. Vous avez également la possibilité de les suivre en ligne, en présentiel ou de manière hybride selon vos contraintes personnelles !

- Apprentissage interactif : Contrairement à d'autres formations en ligne qui se limitent à des replays de cours en vidéo, Jedha propose systématiquement des cours en direct avec un suivi individuel par des professionnels de la sécurité informatique.

- Certification reconnue : Toutes les formations en cybersécurité de Jedha permettent d’obtenir une certification reconnue par l’État français et enregistrée au RNCP ou au Répertoire Spécifique de France Compétences.

- Excellence pédagogique : La qualité des enseignements délivrés par Jedha est reconnue tant par les alumni (note moyenne de 4,95/5 sur les plateformes de notation) que par des spécialistes de la reconversion comme Course Report !

Quel est le prix de la formation en cybersécurité ?

Le coût de notre formation en cybersécurité est de 7 500€, que vous suiviez la formation en présentiel, en ligne ou en mode hybride, et ce, que ce soit à temps plein ou partiel.

Comment financer sa formation en cybersécurité avec son CPF ?

Il est extrêmement simple de financer votre formation en cybersécurité avec votre Compte Personnel de Formation (CPF). Pour y parvenir, voici les étapes clés à suivre :

- Vérifiez votre solde CPF : rendez-vous sur le site Mon Compte Formation (moncompteformation.gouv.fr) pour consulter votre solde. Pour y parvenir, vous devrez peut-être créer votre compte !

- Choisissez une formation éligible : assurez-vous que la formation en cybersécurité que vous souhaitez suivre est éligible au CPF. Pour cela, elle doit permettre d’obtenir une certification enregistrée au RNCP (Répertoire National des Certifications Professionnelles). Par exemple, la formation Cybersécurité Fullstack de Jedha permet de passer le titre professionnel Administrateur en infrastructures sécurisées, créé par le Ministère du Travail et enregistré au RNCP.

- Complétez votre financement si nécessaire : si le solde de votre compte ne couvre pas la totalité du coût de la formation, vous pouvez compléter le financement avec d'autres aides (France Travail, OPCO, Région) ou avec vos propres fonds. Certaines écoles comme Jedha proposent aussi des facilités de paiement, comme un paiement en plusieurs fois sans frais.

- Respectez les délais : la demande de financement doit être effectuée au moins 11 jours ouvrés avant le début de la formation. Prévoyez votre inscription suffisamment à l’avance pour éviter tout contretemps.

Besoin d’aide pour utiliser votre CPF ? Prenez rendez-vous avec notre équipe d’admissions pour être accompagné dans vos démarches.

Comment faire financer sa formation en cybersécurité par France Travail ?

Pour financer votre formation en cybersécurité via France Travail (ex-Pôle Emploi), commencez par vérifier votre éligibilité aux dispositifs de prise en charge comme l’AIF ou la POEI.

La prochaine étape consiste à identifier une formation éligible à ces aides, puis à préparer un dossier de demande de financement le plus clair et détaillé possible. Vous y indiquerez des informations sur la formation (programme, durée, prix) mais aussi sur votre projet professionnel : métier visé, compétences obtenues via la formation, motivation.

Une fois votre dossier prêt, le plus dur commence ! Il va falloir convaincre votre conseiller France Travail du bien-fondé de votre projet de formation :

- Expliquez en quoi cette formation est essentielle pour la réussite de votre projet professionnel : il faut prouver qu’elle vous permettra de retrouver un emploi stable rapidement !

- En cas de difficultés, insistez sur les perspectives d’embauche ou d’évolution professionnelle que vous offre cette formation en cybersécurité. Plus vous montrerez que la cybersécurité est un secteur qui recrute, plus vous aurez de chances d’obtenir un financement.

- Proposez de financer une partie du prix de la formation avec votre Compte Personnel de Formation. Cela montrera votre sérieux et votre motivation !

Nos responsables d’admission peuvent vous accompagner dans ces démarches : cliquez ici pour prendre rendez-vous avec eux.

Quelle langue est utilisée lors de la formation ?

L'enseignement oral se fait en français, mais les ressources pédagogiques sur notre plateforme d'apprentissage sont en anglais, une langue dans laquelle il faut être à l'aise pour travailler dans la cybersécurité.

Que serai-je capable de faire à la fin de cette formation ?

Notre formation vous prépare à travailler dans le secteur de la cybersécurité sur des postes accessibles aux profils juniors, comme Analyste SOC niveau 1, Administrateur systèmes et réseaux ou Ingénieur en cybersécurité débutant.

Vous saurez analyser des alertes de sécurité, configurer des outils de détection, mettre en place des bonnes pratiques de sécurisation et comprendre les principales menaces et vulnérabilités.

Si vous souhaitez aller vers des postes plus techniques orientés Red Team (comme Pentester, Ethical Hacker ou Consultant en cybersécurité), il sera nécessaire de suivre notre formation Cybersécurité Lead, qui approfondit les techniques d’intrusion, les tests de pénétration et d’audit avancé.

Dois-je venir avec mon propre ordinateur ?

Nous ne fournissons pas d'ordinateur dans le cadre de nos formations. Il est donc essentiel que vous disposiez de votre propre machine et que celle-ci soit suffisamment puissante.

Vous trouverez ci-dessous les spécifications techniques minimales pour suivre la formation dans de bonnes conditions. Pour en savoir plus, et découvrir une sélection d’ordinateurs adaptés à nos formations, consultez notre article dédié.

- Système d'exploitation : Linux / Windows / MacOS. Les autres OS ne permettent pas de suivre la formation.

- RAM : 16 Go minimum.

- Stockage : SSD de 512 Go à 1 To.

- Processeur : Sur PC, Intel i5 minimum (idéalement Intel i7). Sur Mac, puces Apple Silicon M1 à M4. Évitez les processeurs Snapdragon (incompatibles avec la virtualisation).

Téléchargez le programme de nos formations

- Excellence académique et technique

- Apprentissage par la pratique

- Formations adaptées à vos besoins

Rechargez la page et ressayez d'envoyer le formulaire.

.webp)

.webp)